|

|

|

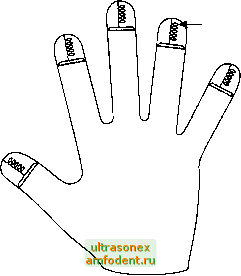

Главная страница Межпроцессное взаимодействие (состязание) бумагу. Хороший специалист по подделке подписей может нарисовать довольно точную копию подписи, но не обязательно угадает, в каком порядке выполняются движения, а также он не в силах в точности воспроизвести параметры скорости, ускорений и давления пера. На удивление часто на практике используется измерение длины пальцев. При этом каждый терминал оснащается устройством вроде показанного на рис. 5.19. Пользователь засовывает в него руку, и устройство измеряет длину его пальцев и сравнивает с информацией, хранящейся в базе данных. Однако такое чисто конкретное измерение распальцовки обладает существенным недостатком. Эту систему легко одурачить, подсунув ей гипсовый (или из другого материала) слепок, возможно даже с настраиваемой длиной выдвижных пальцев. Пружина <- Нажимная пластина  Рис. 5.19. Устройство для измерения длины пальцев Подобные примеры биометрик можно приводить еще и еще, но мы остановимся только на двух, которые помогут сделать важное замечание по поводу здравого смысла. Кошки и другие животные мочой метят периметр своих владений. Очевидно, кошки могут идентифицировать друг друга подобным образом. Представьте себе, что кому-нибудь удастся создать небольшое устройство, способное производить мгновенный анализ мочи, обеспечивая, таким образом, надежную идентификацию. Раз так, значит, каждый терминал можно снабдить подобным устройством, вывесив табличку: Для регистрации помочитесь сюда, пожалуйста . Возможно, таким образом удалось бы создать абсолютно надежную систему, хотя она вряд ли понравилась бы пользователям. То же самое можно сказать о системе, состоящей из иголки и небольшого спектрометра. Поль- зователю предлагается проколоть палец иголкой, предоставив таким образом каплю крови для анализа. Дело в том, что любая схема аутентификации должна быть психологически приемлема для сообщества аутентифицируемых. Измерение длины пальцев, возможно, не вызовет проблем, но даже такая безобидная процедура, как снятие отпечатков пальцев, может оказаться неоправданной, так как у многих это действие ассоциируется с обвинением в преступлении. Контрмеры в некоторых компьютерных системах, серьезно относящихся к вопросу безопасности (отношение к этому вопросу, как правило, кардинально меняется на следующий день после того как злоумышленник вломился в систему и причинил серьезный ущерб), часто предпринимаются шаги, призванные усложнить несанкционированный вход в систему. Так, компания может установить политику, разрешающую регистрацию сотрудников патентного отдела только с 8 часов утра до 5 вечера с понедельника по пятницу и только с машины, находящейся в патентном отделе. Любая попытка сотрудника патентного отдела зарегистрироваться в другие часы или не с того компьютера будет расцениваться как попытка взлома системы. Коммутируемые телефонные линии также можно сделать более безопасными. Например, всем разрешается регистрироваться в системе через модем по телефонной линии, но после успешной регистрации система немедленно прерывает соединение и сама звонит пользователю по заранее условленному номеру. Такая мера означает, что взломщик не вломится в систему с любой телефонной линии. Для работы в системе подойдут только линии зарегистрированных пользователей. В любом случае, с применением данной техники или без нее, система обязана выдерживать паузу по крайней мере в 5 с при проверке пароля и увеличивать этот временной интервал по факту каждой неуспешной регистрации, чтобы снизить частоту попыток взломщика. После трех неуспешных попыток регистрации линия должна отключаться на 10 мин, а персонал уведомляться о попытке несанкционированного входа в систему. Все попытки входа в систему должны регистрироваться. Когда пользователь регистрируется, система должна сообщать ему дату и время последней регистрации, а также терминал, использованный для входа, чтобы пользователь мог заметить взлом системы злоумышленником. Еще один вариант зашиты заключается в установке ловушки для взломщика. Простая схема ловушки представляет собой специальное имя регистрации с простым паролем (например, имя guest и пароль guest). При каждом входе в систему с таким именем системные специалисты в области безопасности немедленно уведомляются. Все команды, вводимые взломщиком, немедленно отображаются на мониторе руководителя службы безопасности, чтобы он мог видеть, что намеревается сделать взломщик. Другие ловушки могут представлять собой легко обнаруживаемые ошибки в операционной системе и тому подобные вещи, намеренно встроенные с целью отлавливания злоумышленников на месте преступления. В 1989 году Столл на- писал занимательный доклад о ловушках, установленных им с целью поймать шпиона, вломившегося на университетский компьютер в поисках военных секретов [75]. 5.5. Механизмы защиты в предыдущих разделах мы рассмотрели множество проблем, некоторые из них были техническими, тогда как другие - нет. В следующих разделах мы сконцентрируемся на некоторых технических деталях методов защиты файлов, используемых в операционных системах. Во всех этих методах проводится четкое разграничение между политикой (от кого и чьи данные должны защищаться) и механизмом (как система проводит данную политику). Отделение политики от механизма обсуждается в [69]. Мы уделим особое внимание именно механизму, а не политике. В некоторых системах защита реализуется при помощи программы, называющейся монитором обращений. При каждой попытке доступа к некоторому ресурсу система сначала просит монитор обращений проверить законность данного доступа. Монитор обращений смотрит в таблицы политики и принимает решение. Ниже будет описано окружение, в котором работает монитор обращений. 5.5.1. Домены защиты Компьютерная система подразумевает множество объектов , которые требуется защищать. Это может быть аппаратура (например, центральный процессор, память, диски или принтеры) или программное обеспечение (процессы, файлы, базы данных или семафоры). У каждого объекта есть уникальное имя, по которому к нему позволено обращаться, и набор операций, которые вправе выполнять с объектом процессы. Так, к файлу применимы операции read и write, с семафором имеют смысл операции up и down. Очевидно, что для ограничения доступа к объектам требуется определенный механизм. Более того, этот механизм должен предоставлять возможность не полного запрета доступа, а ограничения в пределах подмножества разрешенных операций. Например, процессу А может быть разрешено читать файл F, но не писать в него. Чтобы обсудить различные механизмы защиты, полезно ввести концепцию домена. Домен защиты представляет собой множество пар (объект, права доступа). Каждая пара указывает объект и некоторое подмножество операций, разрешенных с ним. Права доступа означают в данном контексте разрешение выполнить одну из операций. Домен может соответствовать одному пользователю или группе пользователей. На рис. 5.20 показаны три домена, содержащие объекты и разрешения (RWX - Read, Write, eXecute - чтение, запись выполнение) для каждого объекта. Обратите внимание, что объект Printerl одновременно присутствует в двух доменах.

|

|

© 2000 - 2025 ULTRASONEX-AMFODENT.RU.

Копирование материалов разрешено исключительно при условии цититирования. |